Tout savoir sur lE RGPD : circuit des données sensibles, rôle du DPO, imbrications avec les ECM, GED, et SAE : notre guide complet !

publié le 26/03/2023

actus &

publications

Suite à une décision de l’Union européenne en avril 2016, la loi concernant la protection des données est entrée en vigueur le 25 mai 2018 (règlement n° 2016/679) : il s’agit du Règlement général sur la protection des données (RGPD) ou General data protection regulation (GDPR). Il concerne toutes les organisations qui collectent des données personnelles dans un cadre professionnel sur des résidents de l’Union européenne, peu importe la localisation de l’organisation, son activité ou son statut. Ces résidents peuvent être des clients, des prospects, des employés ou des partenaires commerciaux. Tout le monde est donc concerné ! Les entreprises, les organismes publics et même les petites associations ont ainsi du mettre en place des mesures de traitement des données, qui ont soulevé de nouvelles problématiques IT : sécurisation, cycle des données et des documents, règles de conservation, nouveaux métiers… un grand chamboulement !

Le règlement général sur la protection des données (RGPD) repose sur un concept simple : renforcer les droits des particuliers concernant leurs données personnelles, collectées et manipulées par les organisations. Il leur impose de facto des obligations complémentaires, qui s’appuient sur de grands principes.

Les grands principes du RGPD

Transparence

Les entreprises ont l’obligation de traiter les données personnelles selon le règlement. Elles doivent également se montrer entièrement transparentes auprès des personnes en leur indiquant précisément la manière dont celles-ci seront traitées, et recueillir leur consentement.

Finalité limitée

Les entreprises doivent impérativement traiter les données tel qu’elles l’ont indiqué. Si une organisation prévoit une autre utilisation des données personnelles que celle consentie par l’usager, elle doit absolument obtenir une nouvelle approbation. Par conséquent, si une personne délivre son adresse email dans le but de recevoir une newsletter, l’entreprise doit se limiter à cela. Cette dernière n’en aucun cas le droit d’utiliser cette donnée autrement.

Données minimales

Les entreprises doivent s’engager à collecter uniquement les données nécessaires à l’objectif final. Par exemple, si une entreprise souhaite envoyer une newsletter à un prospect, elle n’a besoin que de son adresse email, son nom et son prénom. Dans le B2B, le nom de l’entreprise dans laquelle travaille le prospect est pertinent. En revanche, l’adresse postale n’a pas à être requis pour l’envoi d’une newsletter.

Exactitude des données

Les données doivent rester qualitatives et exactes tout au long de sa détention par l’entreprise. Le détenteur a la responsabilité de les mettre à jour. Les citoyens ont le droit d’exiger que leurs données soient rectifiées, voire supprimées.

Durée de conservation limitée

Les données qui ne sont plus utilisées par les entreprises doivent être supprimées. Les entreprises peuvent conserver certaines données indéfiniment à condition que l’usager soit consentant. En fonction du type de données, la CNIL prévoit des durées de conservations bien définies. En outre, l’entreprise doit se renseigner sur ces autorisations de conservation dans le temps pour respecter le règlement.

Confidentialité et intégrité

Les entreprises doivent s’assurer que les données personnelles qu’elles détiennent sont protégées. Les organisations doivent donc prendre des mesures de sécurité pour garantir qu’aucune donnée ne sera utilisée à mauvais escient, perdue ou volée par un tiers.

Responsabilité

L’entreprise possédant une donnée personnelle doit la stocker et la traiter en respectant le règlement. Pour ce faire, l’entreprise doit désigner un Data Protection Officier (DPO), délégué à la protection des données. C’est lui qui s’assure que le RGPD est bien respecté dans l’organisation.

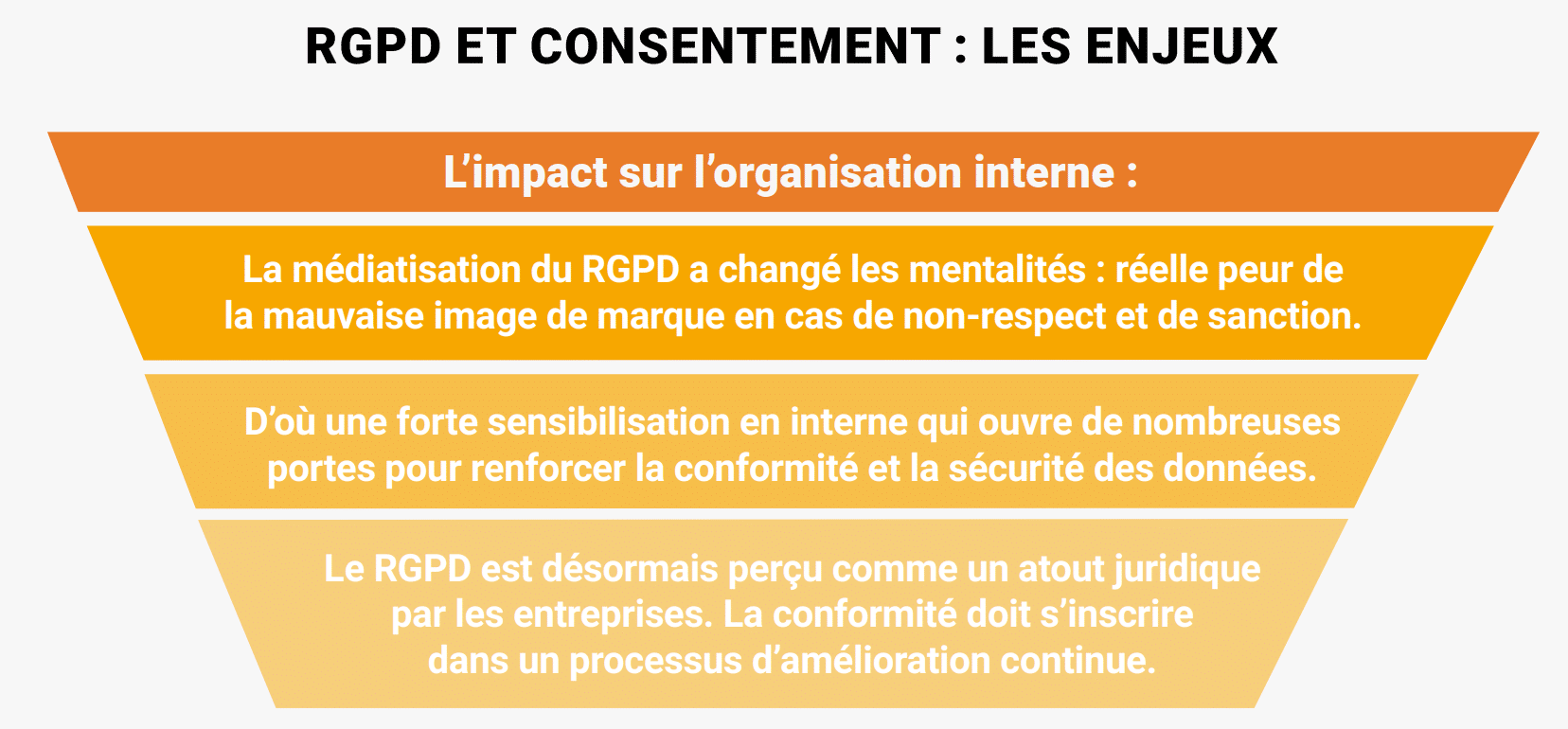

Une mise en conformité au RGPD souvent très impactante

Être et rester en conformité avec le RGPD peut se révéler une lourde tâche, que ce soit pour les structures de taille modeste qui n’ont que rarement les moyens techniques et humains pour établir une cartographie de l’ensemble des données manipulées dans leur SI, que pour les multinationales qui gèrent des volumes toujours croissants de données dans une architecture IT en constante évolution, ou pour des structures de taille intermédiaire. Toutes sont en effet confrontées à la gestion de volumes d’informations à la croissance exponentielle, souvent dispersées mais utiles à de nombreuses briques du SI pour leurs activités courantes.

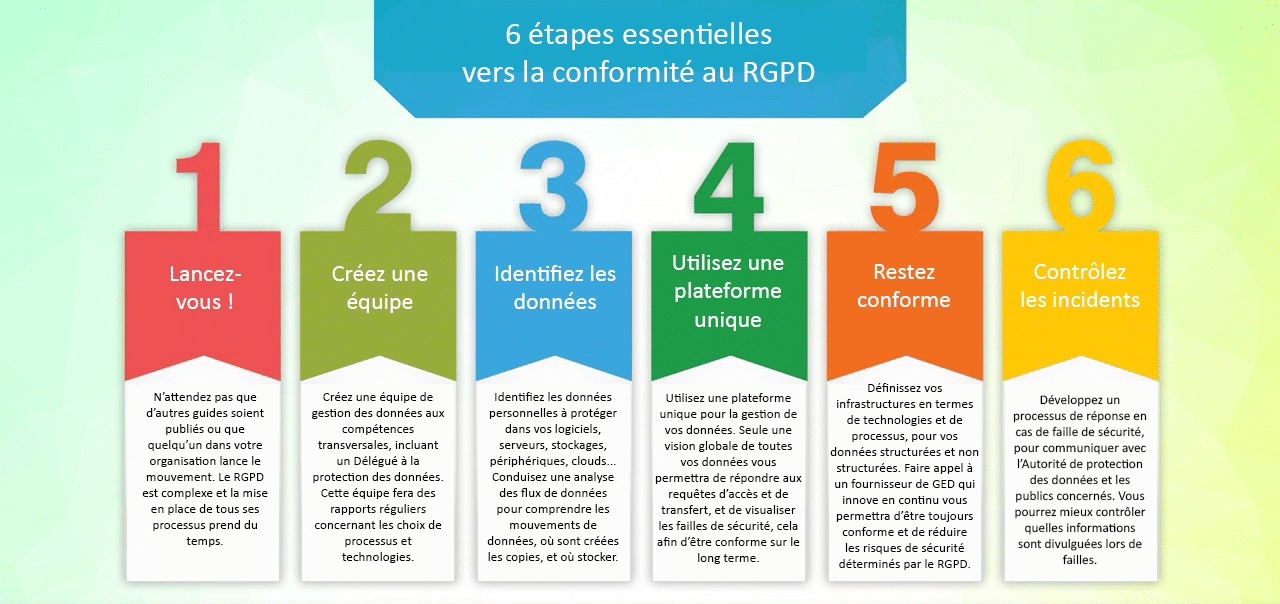

La première étape consiste à établir un état des lieux exhaustif, une cartographie de tout de ce l’entreprise manipule. En effet, une telle cartographie permet non seulement de catégoriser les données (bancaires, santé, biométriques, numéro de sécurité sociale…), d’identifier la finalité pour laquelle elles sont recueillies, les acteurs (internes ou externes) qui les traitent, ainsi que leurs flux et éventuels transferts. Autant de données qui, selon le nouveau règlement européen, doivent être rapidement accessibles afin que chaque individu puisse les faire rectifier, les faire supprimer (droit à l’oubli) ou les faire transférer (droit à la portabilité). Ce travail facilite par la suite tous les traitements et manipulations qui devront être effectués dans le cadre de la mise aux normes. Il peut se trouver facilité par la pré-existence ou la mise en place d’un ECM ou plus simplement d’une GED suivant la nature de l’activité de l’organisation.

Le classement complet des documents papier, des archives et des données qu’ils contiennent est une tache couteuse et chronophage. Cela peut aussi être l’occasion de passer au tout numérique et de dématérialiser l’ensemble de vos documents. Car le RGPD n’est pas une purge unique à effectuer, c’est bien une méthode de travail à mettre en place sur le long terme. La dématérialisation des futurs documents et la reprise de l’historique sont des choix forts pour l’entreprise puisqu’ils ils engagent des projets d’implémentation et de paramétrage de plusieurs mois tout en représentant un investissement parfois non-négligeable. S’ils ne doivent pas être sous-estimés, leurs avantages sont toutefois légion : sécurisation des données, traitements facilités, fourniture automatique et agrée des preuves de conservation et destruction, paramétrage à la carte, et par dessus-tout : un classement logique et organisé des documents et des données, qui vient offrir de nombreuses opportunités de faciliter les usages métiers.

ECM, GED, Système d’archivage électronique probant : les atouts de la dématérialisation

Une des recommandations pour réussir sa mise en conformité avec le RGPD est de créer une plateforme unique pour y rassembler toutes les données acquises. Cette plateforme est garante d’une vision à 360° et d’une maitrise des flux de données. Les solutions de GED permettent de fédérer l’information documentaire dans un référentiel unique, sécurisé, dans lequel les utilisateurs accèdent instantanément à une information continuellement à jour. Mais alors comment manipuler des données relatives à des particuliers ? Comment envisager le droit à l’oubli ? Comment s’assurer que les données personnelles ne soient plus accessibles à la demande de son propriétaire ? Tout ce travail, qu’impose le RGPD, est d’ores et déjà intégré dans les logiciels de GED. Des fonctions, généralement disponibles par simple paramétrage, permettent en effet d’effectuer des traitements de masse sur les données stockées (mise à jour, anonymisation, export, suppression…).

En outre, les différents logiciels/éditeurs de GED du marché permettent aujourd’hui de gérer le cycle de vie de l’information nativement, ou moyennant des actions de paramétrage basiques. Il est ainsi possible de configurer les solutions pour permettre la manipulation des données personnelles indispensables, de manière temporaire, à des fins de traitement (workflow, case management…) et, dès lors que le traitement est terminé, de purger les informations personnelles qu’il est inutile de conserver. En complément de la gestion documentaire offerte par la GED, le socles d’ECM au sens large peuvent présenter des avantages déterminants et même revêtir un caractère central dans les efforts de mise en conformité.

Les solutions de dématérialisation, grâce à leurs systèmes de reconnaissance numérique, de reconnaissance optique de caractères (OCR), de lecture et de reconnaissance automatique de documents (LAD et RAD), sont des solutions idéales pour une exploitation automatique des données, pouvant alimenter non seulement un référentiel documentaire, mais également des référentiels et applications métiers. Elles peuvent constituer un point d’entrée central dans l’acquisition des données, plus faciles à contrôler et auditer.

Une fois ces informations acquises, leur utilisation et leur traitement peuvent être pilotés par des processus mis en œuvre dans une solution de workflows ou de Case Management, garantissant le respect des processus définis par l’entreprise et la traçabilité des traitements pris. Ces mêmes solutions offrent des bénéfices identiques lorsqu’elles pilotent tous les traitements relatifs à l’instruction des demandes des personnes, qu’il s’agisse du droit de rectification, du droit à l’oubli ou du droit à la portabilité.

Les GED se révèlent donc être des outils stratégiques pour conserver les données, fournir une traçabilité sur leur utilisation, et piloter les processus relatifs à leur traitement, le tout de manière sécurisée

Les GED offre une réponse idéale pour optimiser la gestion du cycle de vie des données : elle permet de rationaliser les opérations, de supprimer les données inutiles et de limiter le traitement aux informations essentielles. Elle se révèle donc un outil stratégique pour conserver les données, fournir une traçabilité sur leur utilisation, et piloter les processus relatifs à leur traitement, le tout de manière sécurisée. Être en mesure de prouver le respect du RGPD est d’ailleurs indispensable pour échapper à de très lourdes amendes, jusqu’à 4% du CA selon les dernières dispositions prévus par la loi. Des sanctions qui nous amènent à conseiller régulièrement des entreprises sur la question précise du cycle des données sensibles.

Comment sécuriser le cycle des données sensibles ?

Comment traiter et gérer des informations du niveau « diffusion restreinte » ? Sans relever du Confidentiel Défense, une entreprise peut avoir à traiter de façon respectueuse et discrète certaines informations. L’ANSSI a publié un guide sur la question, le II901 (Instruction Interministérielle 901) qui explique en détail comment construire des systèmes d’information susceptibles de traiter des informations estampillées « niveau de diffusion restreinte ». Il concerne le traitement électronique de ces informations avec le bon niveau de protection. Mais lorsqu’à été rédigé ce guide, le Cloud n’existait pas encore. Alors, comment exploiter une infrastructure Cloud contemporaine tout en respectant un tel niveau confidentialité des données ?

Tout d’abord, se doter d’une solution qualifiée SecNumCloud peut être le premier pas, car il constitue un engagement de l’État sur le niveau de confiance de la solution pour la sécurité qu’elle apporte au traitement des données dans le Cloud. Mais cela ne suffit pas, il faut également qu’autour puisse exister un écosystème informationnel cohérent pour gérer cette information, à savoir un ordinateur connecté au réseau avec le bon niveau de confiance comme un réseau qui soit également doté du bon niveau de confiance. La chaine dans son ensemble doit être étudiée.

Ainsi pour être conforme « II901 », il faut homologuer son système auprès des instances en charge, et maintenir ces validations au fur et à mesure de l’évolution de votre architecture IT. De fait, si ce SI évolue en rajoutant par exemple une brique Cloud externalisée chez un opérateur Cloud, il faut refaire une analyse de risques sur le système modifié et discuter avec son fournisseur Cloud pour qu’il fournisse les éléments de preuve de la confiance. Cela peut être différents audits et certifications, ISO 27001, HDS (Hébergeur Données Santé), SecNumCloud : plus il y aura de certifications plus il sera simple de prouver que le nouveau SI est fiable tel que le considère le « II901 ».

L’instruction Interministérielle 901 explique en détail comment construire un SI susceptible de traiter des informations estampillées « niveau de diffusion restreinte »

Par la suite, il est nécessaire d’instaurer une politique de sécurité. Ce qui correspond à identifier les différents rôles. Puis en fonction de la stratégie d’entreprise -et des rôles en question-, définir quelles sont les données sensibles. Car avant de parler d’outils, il faut établir des processus qui aident à identifier puis à ressortir ces informations dites sensibles du lot. L’analyse de risques donnera une idée du niveau de sécurité à atteindre soit :

- Confidentialité : qui a le droit d’y accéder et pour quel usage

- Disponibilité : quel besoin d’information et sous quel délai

- Intégrité : Comment s’assurer que l’information dont on a besoin n’a pas été modifiée ? A-t-elle le bon niveau de qualité qui permettra de l’utiliser comme on en a besoin tout en respectant le RGPD ?

Il est à noter que le contrôle d’accès (mesures à base de certificat, double authentification adaptée à l’environnement du moment -PC, tablette ou mobile …-) est une condition indispensable au maintien de la chaîne de confiance, confidentialité, disponibilité et intégrité des données. Puis arrive le choix des outils, solutions à mettre en place pour répondre aux besoins de sécurité qui ont été définis suite à l’analyse de risques : chiffrement, signature électronique, stockage distribué, etc.

Dans les entreprises, ces process entrent désormais dans le giron du DPO (Data Protection Officer) et/ou du CISO (Chief Information Security Officer).

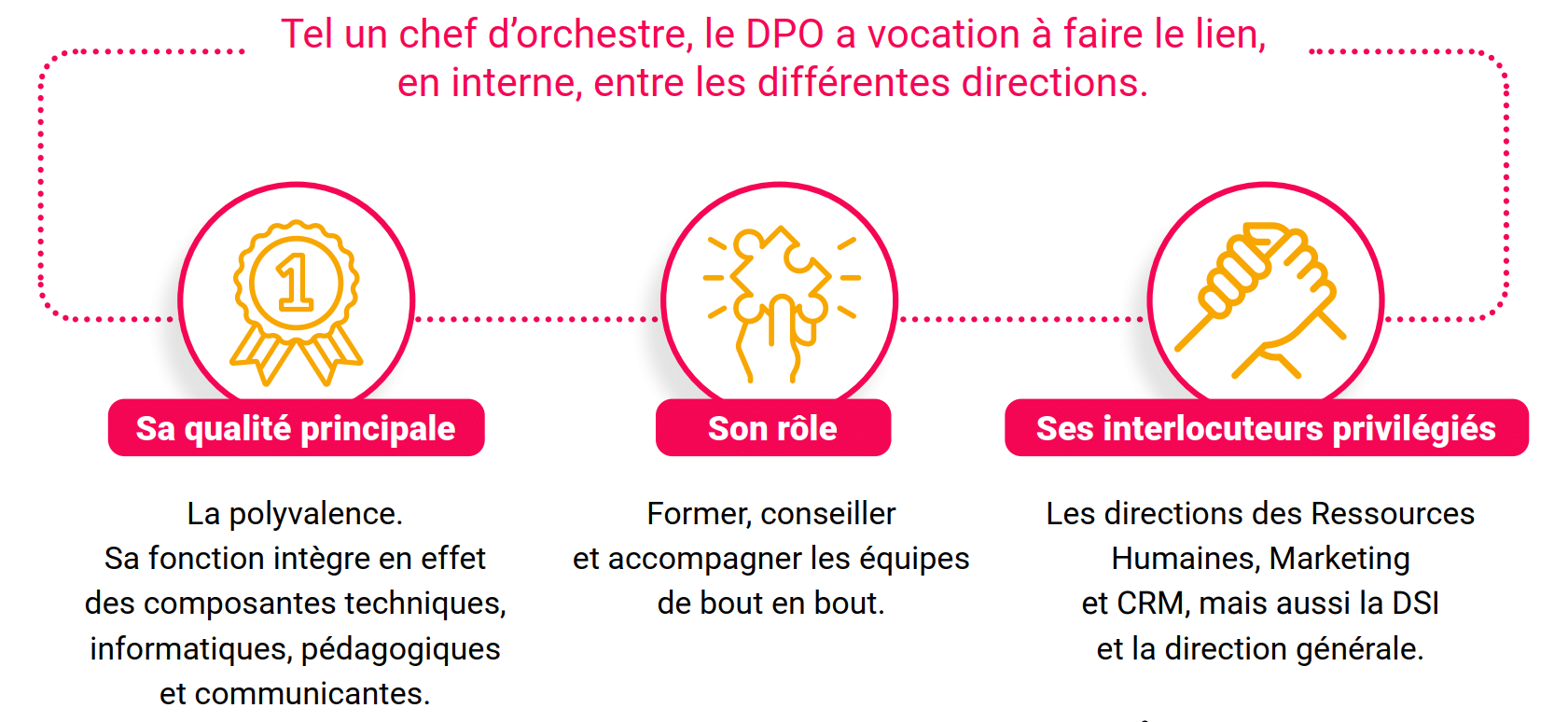

DPO : des compétences recherchées, des objectifs distincts du CISO

Si bon nombre de petites entreprises optent pour fusionner les rôles de CISO et de DPO pour des questions budgétaires, il est toutefois bon de rappeler que cela fait courir le risque d’un conflit d’intérêt tant leurs activités n’ont pas les mêmes visées.

Le CISO tente de satisfaire les objectifs internes de l’entreprise dans les trois principaux pans de la sécurité de l’information (confidentialité, intégrité et disponibilité), axés sur l’intérêt de l’entreprise. L’activité du DPO consiste plutôt à se concentrer sur la protection des intérêts qui ne correspondent pas nécessairement aux intérêts commerciaux direct de l’entreprise elle-même, mais bien sur ses clients, ses employés, ses prospects, ses fournisseurs, etc. A savoir, les intérêts des personnes pour lesquelles des informations personnelles sont détenues. L’article 38 du RGPD mentionne explicitement, d’une part que la fonction « doit fournir des ressources nécessaires mais peut remplir d’autres tâches et devoirs », et aussi que l’on devrait « se méfier des conflits d’intérêts ». Pour remplir son rôle, le DPO doit maitriser 5 grands domaines de compétences :

- La premier, c’est la compréhension de l’aspect régulatoire et juridique de sa fonction, qui s’accompagne que d’autres exigences : des compétences en protection de la vie privée, en management, nécessaire pour établir les objectifs, le périmètre et la politique de protection des données, mais aussi la capacité à produire la stratégie nécessaire pour se mettre en adhérence avec le RGPD. On parle ici aussi de gouvernance de l’activité de la protection des données.

- Le deuxième domaine concerne la capacité d’effectuer l’exercice d’étude d’impact sur la vie privée (aussi appelée Data Protection Impact Assessment ou DPIA) qui permet de définir l’écart, les risques, les mesures d’atténuation et les améliorations nécessaires.

- Le troisième domaine est lié à la mise en œuvre du processus de transformation pour rendre le changement effectif. Ceci se fera à travers des outils, des applications modifiées ou nouvelles, des services spécifiques, des mécanismes de flux de données et de nouvelles fonctions métiers répondant aux exigences de conformité. Les compétences nécessaires s’apparentent aussi à celles d’un chef de programme de transformation digitale et/ou de changement organisationnel.

- Le quatrième domaine implique la sécurité de l’information et le renforcement des capacités de défense en cyber sécurité, en ce qui comprend une gestion des risques, leur priorisation et l’identification de solution d’amélioration.

- Le cinquième domaine comporte toutes les fonctionnalités liées à la gestion d’incidents et à la communication requise dans le cas d’une violation de données, notamment parce que ces incidents doivent être signalés sous 72h à la CNIL.

En conclusion, nous incitons donc les entreprises à se saisir du RGPD comme étant plus qu’une somme de procédures : il s’agit de transformer dans son ensemble la culture d’entreprise et la relation aux données, à leur cycle et à leur sécurisation. Cette démarche a non seulement bonne presse vis à vis des clients et des utilisateurs, mais elle constitue également une excellente opportunité de mettre de l’ordre dans ses bases de données, de repenser l’usage qualitatif des informations clients, et de limiter les quantités d’informations stockées aussi bien pour des questions environnementales que de coût global.